مهیا نمودن بستر مناسب برای مهاجرت به سوی نرم افزارهای متن باز به عنوان یک اقدام موثر در پدافند غیر عامل- مقاله

یکی از منابع مورد استفاده واستناد:

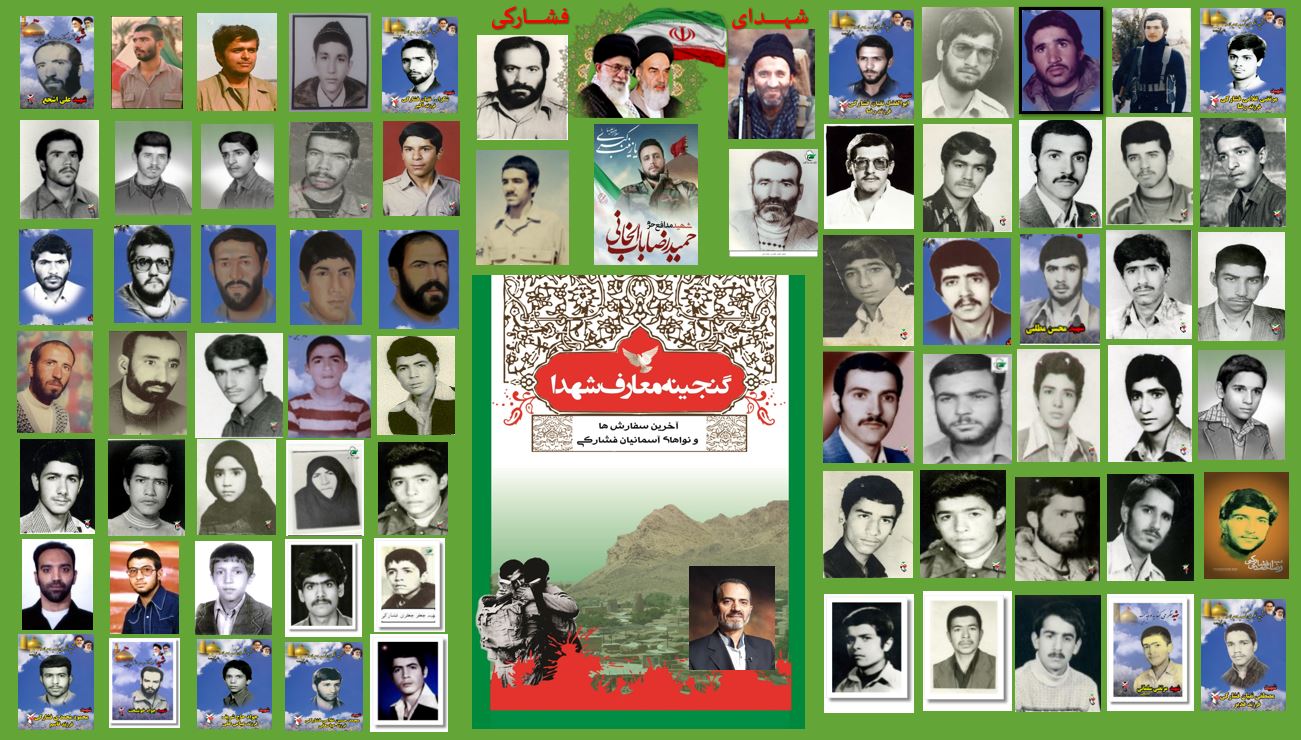

9 -هاشمی فشارکی سید جواد. )1395 .)مبانی واصول دفاع غیر عامل. بازیابی از /pdfconf/com.piranew://http pdf.f

اولین نشریه تخصصی پدافند غیرعامل کشور

نشریه علمی- تخصصی پدافند غیرعامل سال چهاردهم شماره 32

مهیا نمودن بستر مناسب برای مهاجرت به سوی نرم افزارهای متن باز به عنوان یک اقدام موثر در پدافند غیر عامل

سید جواد آدابی خوش1

1 1 -کارشناس ارشد سنجش از دور و سیستم اطالعات جغرافیایی سه فنآوری عصر جدید ماهوارهها، ارتباطات راه دور و فنآوری اطالعات انفجار اطالعات را بوجود آورد. در دهه اخیر ماهیت تهدیدات در دنیا متأثر از فنآوریهای جدید با تغییرات بنیادین مواجه شده است. پدافند غیرعامل به مجموعه اقداماتی اطالق میگردد که به جنگافزار نیاز ندارد و با اجرای آن میتوان از وارد شدن خسارات مالی به تجهیزات و تأسیسات حیاتی و حساس نظامی و غیرنظامی و تلفات انسانی جلوگیری نموده و یا میزان این خسارات و تلفات را به حداقل ممکن کاهش داد. براساس تقسیمبندی انجام شده هشت رویکرد پدافند تخصصی با عنوان عمومی سایبری، زیستی، پرتوی، شیمیایی، کالبدی و مردم محور مشخص شده است. در این نوشته با تأکید بر استفاده از نرم افزارها و سامانههای متن باز، پدافند غیرعامل سایبری به عنوان محور بحث قرار داده شده است. پس از بحث در مورد وضعیت موجود و انتقاد از استفاده نرمافزارهای تجاری و انحصاری به معرفی و مزیت استفاده از سامانههای متن باز پرداخته میشود. در ادامه عدم توفیق مصوبه مهاجرت به نرمافزارهای بومی و آزاد/متن باز ریشهیابی شدهاست. دو عامل مهم _یکی_ دسترسی آسان به نرم افزارهای تجاری و انحصاری و _دیگری _ عدم وجود سابقه آموزشی برای متن بازها و استفاده از دانستههای پیشین، به عنوان دالیل اصلی عدم توفیق و اقبال در مهاجرت به نرمافزارهای بومی و آزاد/ متن باز، بیان شدهاست. در نتیجه تغییر در سیاستهای آموزشی راهکاری مؤثر در تهیه بستر مناسب برای مهاجرت به سوی نرمافزارهای متن باز است. بنابراین پیشنهاد میشود که به جای آموزش مهارتهایی همچون استفاده از سیستم عامل ویندوز و دیگر نرم افزارهای وابسته به آن )در مقاطع ابتدایی و متوسطه(، از سیستمهای متن باز استفاده شود. اجرای این سیاست آموزشی عالوه بر هموار نمودن بستر مهاجرت به سوی متن بازها، زمینه را برای اجرای قانون حق تکثیر فراهم میکند. همچنین اجرای قانون حق تکثیر به طور متقابل باعث محبوبیت و رونق متنبازها و در نتیجه ارتقای سطح فرهنگی و اقتصادی جامعه میشود. به عبارتی اجرای یک اقدام در زمینه پدافند سایبری، به طور متقابل عملکردی مثبت در شاخههای دیگر پدافند غیرعامل از نوع اقتصادی، کالبدی ومردم محور خواهد شد. پدافند غیرعامل، متنباز، سایبری، کپیرایت، حق تکثیر، فنآوری، لینوکس، ویندوز، سیستم عامل کلید واژهها : چکیده: نشریه علمی- تخصصی پدافند غیرعامل سال چهاردهم شماره32 35 مقدمه: عالقه به حیات و حفظ بقاء به طور غریزی در هر انسانی وجود دارد. لذا در طول تاریخ، بشر برای دستیابی به ملزومات حیاتی خود، از جمله غذا و انرژی به گسترش و توسعه مراتع و زمینهای کشاورزی و معادن پرداخته، یا به جهت دفع تجاوز دشمنان خود، جنگها و منازعات بسیاری را پشت سر نهادهاست. )علمداری, 1391 )همزمان با پیشرفت فنآوری، جنس منافع بشری نیز تغییر کرده و عالوه بر مسائل اولیه، همچون خورد و خوراک و انرژی، نیازهای دیگری نیز به عنوان ملزومات حیاتی و رفاهی مطرح شدهاست. در دهه اخیر ماهیت تهدیدات در دنیا متأثر از فنآوریهای جدید با تغییرات بنیادین مواجه شد. سه فنآوری عصر جدید ماهوارهها، ارتباطات راه دور و فنآوری اطالعات انفجار اطالعات را بوجود آورد )آلوین, 1388 ;کیانخواه، احسان, علویوفا، سعید(. در سیر تحول و پیشرفت فنآوریهای در اختیار بشر جنگهایی رخ داده که میتوان آنها را به چهار نسل مختلف تقسیم نمود: جنگهای نسل اول: جنگهای دوره تاریخی از پیدایش بشر تا اختراع سالحهای گرم و متکی بر سالحهای سرد. جنگهای نسل دوم: اختراع و بکارگیری سالحهای گرم تا زمان ورود ماشین به عرصه نبرد. جنگهای نسل سوم: یا جنگهای مکانیزه، با اختراع و بکارگیری ماشینهای جنگی و توسعه عرصه نبرد به هوا و زیر دریا شروع و تا دوره معاصر ادامه داشتهاست. تهاجم ارتش بعثی عراق و دوره هشت ساله دفاع مقدس یکی از مهمترین تجارب جنگی بشر در این دوره میباشد. جنگهای نسل چهارم: ً فنآوریهای با شروع دوره انقالب علوم و فنآوری، خصوصا اطالعاتی – ارتباطاتی، الکترونیک و رایانه در سالهای اخیر، جنگهای نسل چهارم، طراحی و در چند جنگ اخیر تجربه شده و سیر تکاملی خود را طی مینماید. مشخصههای جنگهای نسل چهارم: الف( تأکید بر جنگ نرم شامل جنگ اطالعاتی – جنگ روانی تبلیغاتی و جنگ سایبری. ب( اختالل و قطع مأموریت زیر ساختهای ملی )ابراهیم نژاد, 1395) تعاریف: پدافند غیرعامل نوعی دفاع غیر نظامی است و به مجموعه اقداماتی اطالق میگردد که به جنگافزار نیاز ندارد و با اجرای آن میتوان از وارد شدن خسارات مالی به تجهیزات و تأسیسات حیاتی و حساس نظامی و غیرنظامی و تلفات انسانی جلوگیری نموده و یا میزان این خسارات و تلفات را به حداقل ممکن کاهش داد )ویکی پدیا, 2016 .)براساس تقسیم بندی انجام شده هشت رویکرد یا حوزه پدافند تخصصی مشخص شده که عبارتند از: 1 -پدافند غیرعامل عمومی یا همان رویکرد پدافند گذشته شامل مقاوم سازی در برابر تهدیدات نظامی است که در آن یکسری اقدامات عمومی انجام میگیرد. 2 -پدافند سایبری: امروزه کشورهای زیادی اقدام به سازماندهی نظامی نمودهاند تا علیه اهداف سایبری و راهبردی کشورهای دیگر حمله کنند. منظور از پدافند سایبری، دفاع در برابر هر نوع هک و نفوذ نیست، بلکه به اقداماتی گفته میشود که در برابر تهدیدات دشمن سازمان یافته در حوزههای سایبری باشد. 3 -پدافند زیستی که در شش حوزهی )انسان، دام، غذا، آب آشامیدنی، محیط زیست وکشاورزی( فعالیت میکند و تهدیدات عامالنه و مهندسی شده و عمدی زیستی را علیه کشور مدیریت و کنترل میکند. 4 -پدافند پرتویی در واقع دفاع و پدافند و صیانت از مردم در برابر هر نوع حادثه هستهای است، این حادثه هستهای میتواند نشت کارخانه باشد، یا اقدام تروریستی گروهی در نزدیکی مراکز هستهای و یا تهدیدات هستهای باشد. 5 -پدافند شیمیایی به معنی این استکه حوادث زیر ساختهای شیمیایی کشور را بتوانیم کنترل و مدیریت کنیم و در ساخت آنها نگاه مهندسی را به شکلی که بتوانیم آسیبپذیری را در ذات طرح کاهش دهیم، اعمال نماییم. 6 -پدافند کالبدی یا فنی یعنی حذف اثر تهدید بر کالبد کشور.)کالبد یعنی همهی زیر ساختها( 7 -پدافند اقتصادی بنابر فرمایش مقام معظم رهبری "درگیر یک جنگ تمام عیار اقتصادی هستیم و باید مجموعهای از 36 اقدامات اقتصادی را دنبال کنیم که به یک پایداری در حوزه اقتصاد رسیده، کارکردهای اساسی تداوم داشته باشد و بتوانیم نیازهای مردم را تأمین کنیم. 8 -پدافند مردم محور در کشورهای دیگر با اسم civil defense یا defense passive civilian یا در واقع پدافند غیرعامل مردمی است. برخی مأموریتهای آن ً جنگ، عبارتند از صیانت مردم در برابر حادثه، مخصوصا کمک به تأمین نیازمندیهای مردم، کمک به ادارهی مردم و طراحی و اسکان و امنیت مردم )هاشمی فشارکی سید جواد, 1395.) فضای سایبر: ویلیام گیبسون در رمان علمی تخیلی نورومنسر )1984 ) اصطالح فضای سایبر را ابداع نمود. گیبسون در شرایطی که شبکهها و سامانههای رایانهای جهانی امروزی نبود، فضای سایبری را اینگونه معرفی کرد:" فضای سایبر یک توهم مورد وفاق است که روزانه میلیاردها کاربر و کودکانی که مفاهیم ریاضی به آنها داده میشود آن را تجربه میکنند. فضای سایبر نوعی بازنمایی گرافیکی از دادههایی است که از بانکهای تمامی رایانهها، در سامانه انسانی تصویرسازی شدهاست )هاشمی فشارکی سید جواد، 1395.) امنیت سایبری یکی از دستهبندیهای امنیت بر پایه سایبر است که در چهره درون سایبری، بر دو دسته امنیت اطالعات و امنیت سامانه و شبکه و در چهره برون سایبری بر سه دسته، امنیت کاربران و مشترکین )امنیت فردی(، امنیت زیر ساختها و نهادهای عمومی)امنیت اجتماعی( و امنیت ملی بنا شده است. )عالی پور حسن،1394) بیان مسئله: مقابله با تهدیدات سایبری به معنی حفاظت از مالکیت مادی و معنوی اطالعات با ارزش در حوزه اقتصاد، سیاست و نظامی به صورت دیجیتال )نرم افزاری( در برابر سرقت، جعل، تحریف، از کاراندازی و هر نوع سوء استفاده است. بنابراین حفاظت از اطالعات و دادهها در برابر این تهدیدات، بدون آنکه اختاللی در رشد و نوآوری و توسعه ایجاد شود، یک مسئله مهم به شمار میرود )غروی و محمدی(. در هنگام طراحی نحوه نفوذ و حمله سایبری سیستم عامل و نرم افزارهای مورد استفاده نقش مهمی را ایفا میکنند. مهمترین جزء نرمافزاری یک رایانه را سیستم عامل آن تشکیل میدهد. در واقع سیستم عامل بهعنوان نزدیکترین جزء نرمافزاری کنترل سخت افزار را )از طریق درایور( بر عهده گرفته و ارتباط دیگر نرمافزارها با اجزای سختافزاری سامانه را برقرار میکند. سیستم عامل ویندوز از جمله پراستفادهترین سیستم عاملهای موجود است، که طرفداران بسیاری دارد. به رغم این محبوبیت، برخی از صاحب نظران معتقدند، که در نرم افزارهایی مانند ویندوز، امکان وجود ایرادهای امنیتی به شکل عمدی و سهوی وجود دارد )خبر، سایت بیست(. بررسی روزنههای امنیتی این سیستم عامل و یا هر سیستم عامل بسته دیگری، موضوع این بحث نیست. اما آنچه که بدیهی است، برتری سامانههای متن باز نسبت به سامانههای سربسته است. منظور از نرمافزار متن باز، نرمافزاری است که همراه با کد سورس و منبع آن ارایه میشود. بهعبارتی، نرمافزارهای Source Open . در اینگونه نرمافزارها عالوه بر نسخه ترجمه شده، کد اولیه نیز در اختیار متقاضیان قرار میگیرد. بدین ترتیب امکان اعمال تغییرات و یا سفارشی نمودن آن متناسب با خواسته استفادهکنندگان، فراهم میگردد. از جمله سیستم عاملهایی که به منظور مقابله با اهداف سلطه طلبی و انحصاری سامانههای سر بسته طراحی شده است، میتوان به سیستم عامل با هسته لینوکس اشاره نمود. این سیستم عامل، به صورت متن باز ارائه شده و نسخههای گوناگونی دارد. یکی از نسخههای محبوب این سیستم عامل، گنولینوکس نام دارد. هسته لینوکس اولین بار در سال 1991 ،توسط لینوس تروالدز نوشته شد. اما به طور معمول، لینوکس به سیستم عاملهایی که از همنهش )composition )لینوکس )به عنوان هسته سیستم عامل( با نرمافزارهای آزاد و متنباز بدست میآیند، اطالق میشود. درحالیکه بنیاد نرمافزار آزاد به ریاست ریچارد استالمن سیستم عامل حاصل از این همنهش را »گنو/ لینوکس« مینامد )ویکی پدیا, 2016 .)بنیاد نرمافزار آزاد معتقد است که هیچ نرمافزاری نباید در انحصار فردی خاص حتی نویسنده آن، قرار بگیرد و باید به صورت متنباز و با اجازه هرگونه تغییری منتشر گردد. متنباز به کاربر این اجازه را میدهد که نسبت به فرآیندهای پردازشی آگاه شوند. البته گرچه متنباز به خودی خود نمیتواند ضامن امنیت یک رایانه باشد، به دلیل اینکه ممکن است همه کاربران حرفهای نباشند، اما متن باز همواره شرایط مناسب را برای بررسی روزنههای موجود فراهم میآورد. تاکنون تالشهایی جهت جایگزینی نرم افزارهای سربسته با انواع متنباز مشابه صورت گرفتهاست. یکی از مهمترین اقدامات انجام شده در این زمینه ابالغ مصوبهای با عنوان مهاجرت به نرم افزارهای بومی و آزاد/متن باز توسط وزیر ارتباطات و فناوری اطالعات در سال 1392 بودهاست. بنابراین ابالغیه کلیه دستگاههای اجرایی کشور ملزم به جایگزینی نرمافزارهای مورد استفاده با نمونه متنباز آن شدهاند. همچنین طبق این مصوبه کلیه دستگاههای اجرایی نشریه علمی- تخصصی پدافند غیرعامل سال چهاردهم شماره32 37 برای پیادهسازی طرحها و نرمافزارهای جدید ملزم به تأکید بر استفاده از نمونههای متنباز گردیدند )وزارت ارتباطات و فنآوری, 1392 .)همچنین اقداماتی برای طراحی سیستم عامل بومی صورت گرفته که در واقع نسخهای سفارشی با هسته لینوکس است. با وجود رونمایی از نسخههای اولیه سیستم عامل ملی، پس از گذشت چند سال شاهد آن هستیم که این سیستم عامل مورد استقبال قرار نگرفتهاست )com.blogfa-.cibebolur://http .)همچنین در بسیاری از سازمانهای دولتی نهتنها جایگزینی و مهاجرت به سوی نرمافزارهای متنباز صورت نگرفته، بلکه در اجرای طرحهای ً مفاد این مصوبه را لحاظ نمیدارند. در آتی خود نیز بعضا این نوشته نگارنده قصد دارد به بررسی علل عدم موفقیت در جایگزینی سیستمهای سربسته پرداخته و در نهایت راهکاری مؤثر در تحقق هدف مهاجرت به نرمافزارهای متنباز ارائه نماید. دسترسی آسان یکی از عوامل مهم محبوبیت و اصرار در استفاده از نرمافزارهای سربسته تجاری و انحصاری در کشور ایران است. کپی رایت نوعی حفاظت قانونی از آثار چاپ شده و چاپ نشده ادبی، علمی و هنری است. پیمان برن که در سال ۱۸۸۶ در شهر برن، بین کشورهای پادشاهی، منعقد شد. قبل از آن، حقوق قانونی یک اثر، متعلق به نویسنده آن بود، اما نویسنده در خارج از مملکت مورد نظر، فاقد حقوق ً قانونی بود و مثال در فرانسه، کتاب یک نویسنده انگلیسی، بدون اجازه او چاپ میشد و نویسنده حق اعتراض نداشت. پیمان برن، داشتن حق قانونی بر مالکیت یک اثر را، در تمام کشورها قابل اجرا دانست. پیمان برن تاکنون بارها مورد تجدید نظر قرار گرفته و از سال ۱۹۶۷ مدیریت آن برعهده سازمان جهانی حمایت از حقوق مایملک معنوی یا WIPO قرار گرفتهاست. قانون وضعیت حفظ حقوق مادی و معنوی پدیدآورندگان آثار هنری اعم از هنرمندان، مؤلفان، مصنفان، مربوط به سال ۱۳۴۸ است، که بر اساس این قانون اثرهایی که توسط پدیدآورندگان تهیه میشود و آنچه این پدیدآورنده از راه دانش و ابتکار پدید میآورد، از آن خالق اثر است. کشور ما در سال ۱۳۸۰ شمسی، برای ثبت بین المللی عالئم به کنوانسیون مادرید ملحق شد، اما برای پیوستن به کنوانسیون “برن“ _که از کپی رایت حمایت میکند_ در سال 1391 وزارت ارشاد الیحهای را به مجلس ارائه نمود، که ابتدا با استقبال کمیسیون فرهنگی مواجه گردید اما در نهایت مورد تصویب قرارنگرفت. در حال حاضر قانون کپی رایت در مورد آثار ثبت شده داخلی ایران اجرا میشود، اما در مورد آثار خارجی چنین قانونی وجه اجرایی ندارد )تکثیر(. بهتبع عدم اجرای قانون حق تکثیر در مورد محصوالت خارجی، اغلب نرمافزارهای تجاری و انحصاری، حتی در ارگانهای دولتی کشور ما، به صورت قفلشکسته مورد استفاده قرار می گیرد. با این شرح نرمافزارهای سربسته تجاری به صورت رایگان و قیمت ناچیز در اختیار افراد و سازمانها قرار میگیرد، که در نتیجه به دلیل پشتیبانیها و ارتقای مکرر نسخهها، بسیار مورد عالقه و استفاده کاربران قرار میگیرد. ادامه این روند و عدم اجرای حتی االمکان داخلی قانون حق تکثیر، در مورد محصوالت خارجی، عالوه بر چالشهای فرهنگی و اقتصادی که ایجاد میکند، باعث میشود که مقاومت و عالقه شکستناپذیری در استفاده از نرمافزارهای انحصاری در کاربران این کشور ایجاد کند. جهت آگاهی از چالشهای عدم اجرای قانون حق تکثیر میتوانید به مقاله نگارنده با عنوان "چالش ها و فرصتهای ناشی از عدم رعایت قانون کپی رایت در حوزه تخصصی GIS وRS "مراجعه نمایید. عدم وجود سابقه آموزشی برای متن بازها واستفاده از دانستههای پیشین، یکی دیگر از موانع پیش روی مهاجرت به نرمافزارهای متنباز است. ً به نیم ابتدای تاریخچه استفاده از رایانه در کشور ما تقریبا قرن پیش برمیگردد )مجله اینترنتی سوتک , 1389 .)در آن زمان رایانهها به طور خیلی محدود آن هم در ادارات خاص مورد استفاده قرار میگرفت. سیستم عامل مورد استفاده امکانات و رابط کاربری محدودی داشت و کاربر ً حرفهای را میطلبید. با ارتقای سیستم عامل و آسانتر تقریبا شدن کاربری رایانهها یکباره استفاده از رایانهها حتی در حوزه شخصی فراگیر شد. هر چند این تاریخچه محدوده ً بسیار کوچکی از تمدن بشری را تشکیل میدهد، اما تقریبا با عمر یک انسان برابری میکند. چنانچه در کشور ما فردی که مقدار زیادی از وقت خود را برای فراگیری نحوه کاربری رایانه بر پایه سیستمهای انحصاری صرف کرده باشد، آنگاه به سختی حاضر میشود که آموختههای قبلی خود را کنار گذاشته و به فراگیری سیستمهای متن باز بپردازد. مقاوت در چنین قشری به حدی زیاد است، که ً نمیتوان امیدی به فراگیر شدن سیستمهای متن باز تقریبا در بین این افراد داشت. نتیجهگیری برای نتیجه گیری و ارائه راهکار جهت مهیا نمودن بسترمناسب برای مهاجرت به سوی نرم افزارهای متن باز می توان به موارد زیر رسید: با شرحی که دادهشد، جایگزینی سیستمهای انحصاری و سربسته نمیتواند با یک اقدام دفعی انجام شود. به عبارتی 38 شرایط اجرای آن را باید به مرور زمان فراهم نمود. آموزش یکی از ارکان و کالبدهای مهمی است که میتواند بستر اجرای یک طرح جامع را فراهم نماید. با پیشرفت فنآوری، نظام آموزشی کشور، آموزشهایی در زمینه کاربری رایانه ارائه نمود. این آموزش با عنوان درس کار و فنآوری در مقاطع ابتدایی و متوسطه ارائه و اجرا میگردد. هر چند این اقدام تطبیقی گامی است مؤثر و مهم در ارتقای سطح علمی جامعه و همگام سازی آن با رشد فنآوری، اما توجه به کم و کیف اجرای این آموزشها از اهمیت ویژهای برخوردار است. در واقع، با یک دوراندیشی به این نتیجه میرسیم که برای اجرای طرح جایگزینی سیستمهای انحصاری با نمونههای متن باز، باید پیریزی آن از همان آموزشهای ابتدایی انجام و به اجرا گذاشتهشود. بنابراین پیشنهاد میشود که به جای آموزش مهارتهایی همچون استفاده از سیستم عامل ویندوز و دیگر نرم افزارهای وابسته به آن، از سیستمهای متن باز استفاده شود. بدیهی است که استفاده از سیستمهای متن باز، شرایط و اقبال استفاده از سیستم عامل بومی را نیز درصورت تحقق فراهم خواهد نمود. همچنین با ایجاد این تغییر بنیادی در سیاستهای آموزشی، زمینه برای اجرای قانون حق تکثیر به معنای واقعی را فراهم خواهد نمود. به طور متقابل اجرای قانون حق تکثیر برای محصوالت خارجی، عالوه بر اینکه باعث ارتقای سطح فرهنگی و اقتصادی جامعه میشود، زمینه میل عمومی به نرم افزارهای متن باز را فراهم خواهد نمود. منابع: 1 -کیانخواه، احسان، علوی وفا سعید. )بدون تاریخ(، مفهوم شناسی امنیت سایبری. مجموعه مقاالت نخستین همایش ملی دفاع سایبری. 2 -ابراهیم نژاد. )1395 .)آشنایی با تهدیدات نوین مبتنی بر زیر ساخت های ملی. بازیابی از .pdfconf.www://http fa/ir/ 3 -آلوین, ت. )1388 .)موج سوم ) 1980 ،) ترجمه شهیندخت. چاپ هجدهم: انتشارات فرهنگ نشر نو. تکثیر, س. ع.-ه. )بدون تاریخ(. 4 -خبر, سایت بیست. )بدون تاریخ(. امکان وجود تهدید در ویندوز/ باید از محصوالت داخلی استفاده کنیم. بازیابی از http: yjc//:news/com.20khabar/ 5 -عالی پور حسن. )بدون تاریخ(. امنیت سایبری در چشم انداز 1404 .مجموعهمقاالت نخستین همایش ملی دفاع سایبری. 6 -علمداری. )1391 .)پدافند عامل و غیرعامل چیست؟. بازیابی در 8 5 ,1395 ،از پایداری ملی: .paydarymelli://http ir 7 -غروی و محمدی. )بدون تاریخ(. معرفی رویکرد های و متدولوژی طراحی و اجرای سناریوهای مقابله با تهدیدات سایبری. نخستین همایش ملی دفاع سایبری. 8 -مجله اینترنتی سوتک . )1389 .)تاریخچه کامپیوتر در ایران. بازیابی از آفتاب آنالین: com.aftabir.www://http/ 9 -هاشمی فشارکی سید جواد. )1395 .)مبانی واصول دفاع غیر عامل. بازیابی از /pdfconf/com.piranew://http pdf.fesharaki 10 -وزارت ارتباطات و فناوری. )1392 .)مصوبه مهارجت به نرم افزار های آزاد/متن باز. تهران: وزارت ارتباطات و فناوری. 11 -ویکی پدیا. )2016 .)پدافند غیرعامل. بازیابی در 2016 ،از ویکی پدیا: wiki/org.wikipedia.fa://https 12 -ویکی پدیا. )2016 .)لینوکس. بازیابی از ویکی پدیا

مشاهده پی دی اف کل مقاله و نشریه :